pyinstaller打包impacket

转载请注明出处:https://youngrichog.github.io/

记录一下打包遇到的问题

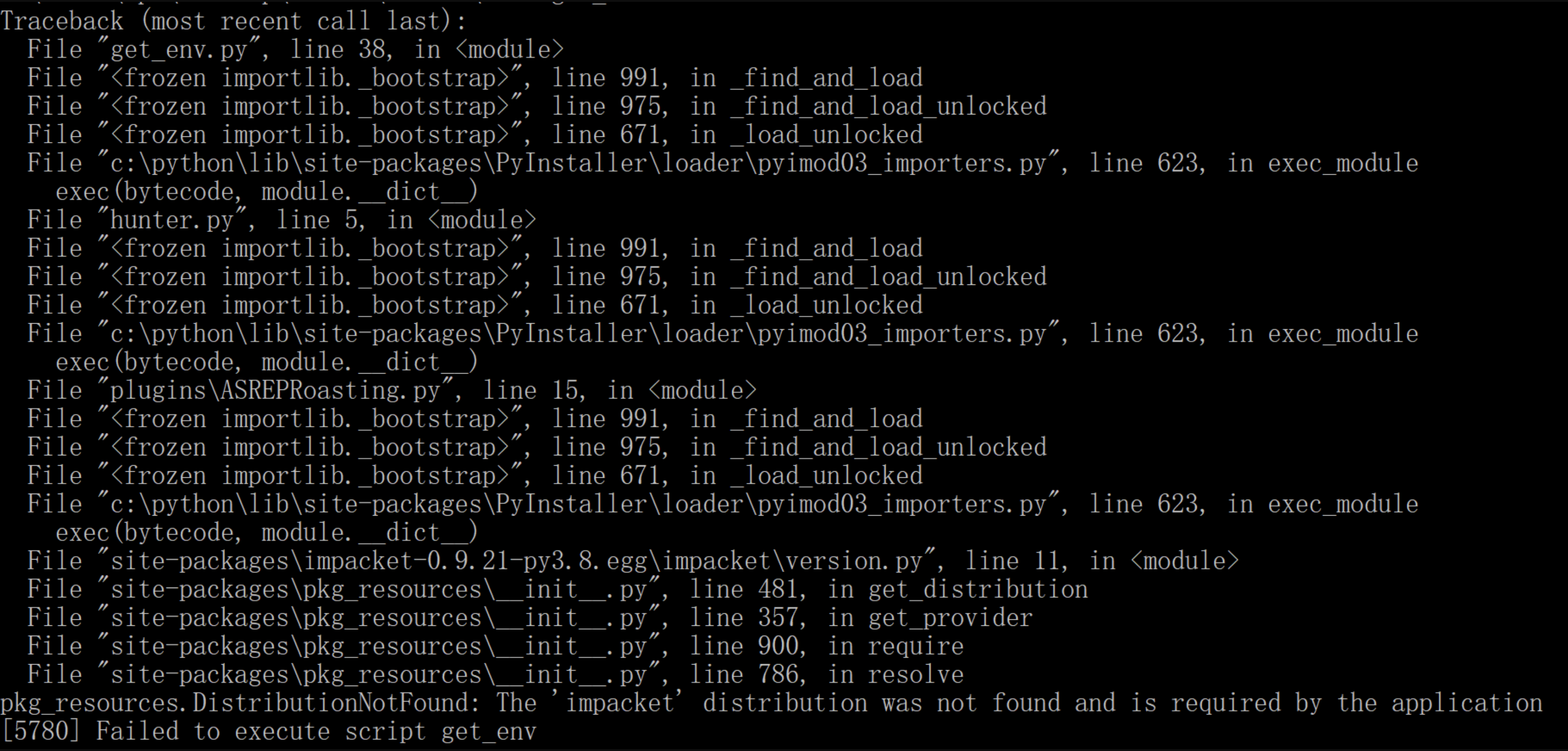

python打包exe的时候遇到问题,exe已经打包成功但是运行后报”pkg_resources.DistributionNotFound:the “impacket” distribution was not found….”

解决方案:

在需要打包的根目录下新建hook-ctypes.macholib.py文件

1 | # -*- coding:utf-8 -*- |

然后使用下面命令重新打包:

1 | pyinstaller -F get_env.py --additional-hooks-dir=. |